Microsoft warnt aktuell vor einer Phishing-Kampagne zum Thema COVID-19, in der das Remoteverwaltungstool NetSupport Manager installiert wird.

In einer Reihe von Tweets beschreibt das Microsoft Security Intelligence-Team, wie diese „massive Kampagne“ das Tool über böswillige Excel-Anhänge verbreitet.

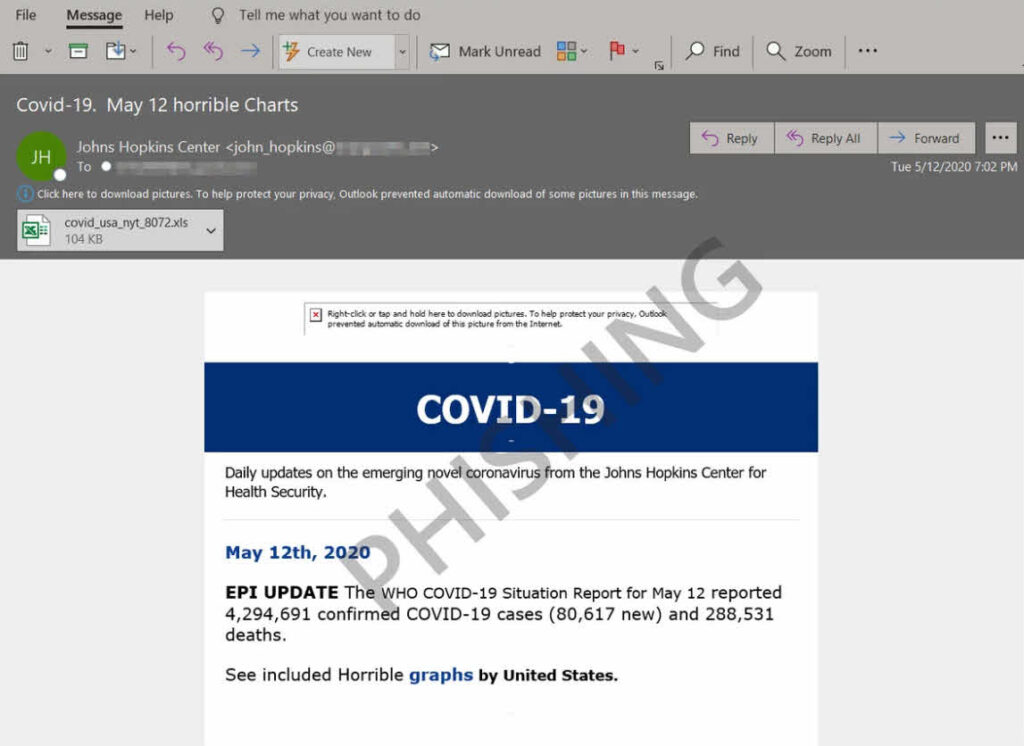

Der Angriff beginnt mit E-Mails, die vorgeben vom Johns Hopkins Center zu stammen. Darin ein Update über die Anzahl der Todesfälle im Zusammenhang mit dem Coronavirus in den USA.

Bösartige COVID-19 Phishing E-Mail

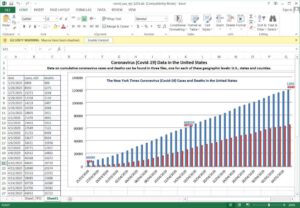

Dieser E-Mail ist eine Excel-Datei mit dem Titel „covid_usa_nyt_8072.xls“ beigefügt, die beim Öffnen ein Diagramm mit der Anzahl der Todesfälle in den USA basierend auf Daten der New York Times anzeigt.

Schädliches Excel-Dokument

Da dieses Dokument schädliche Makros enthält, wird der Benutzer aufgefordert, den Inhalt zu aktivieren. Nach dem Klicken werden schädliche Makros ausgeführt, um den NetSupport Manager-Client von einem Remotestandort herunterzuladen und zu installieren.

NetSupport Manager wird bekanntermaßen von Angreifern missbraucht, um Remotezugriff auf kompromittierte Computer zu erhalten und Befehle auf diesen auszuführen. Die Software ist ein legitimes Remoteverwaltungstool, das üblicherweise im Bereich der Hacker-Communities genutzt wird und als RAS-Trojaner verwendet wird.

Bei der Installation kann ein Angreifer die vollständige Kontrolle über den infizierten Computer erlangen und Befehle auf diesem Computer remote ausführen. Bei diesem speziellen Angriff wird der NetSupport Manager-Client als dwm.exe-Datei in einem zufälligen %AppData%-Ordner gespeichert und gestartet.

Da sich das Remoteverwaltungstool als legitime ausführbare „Desktop Window Manager“-Datei tarnt, wird dies von Benutzern, die den Task-Manager anzeigen, möglicherweise nicht als ungewöhnlich eingestuft.

Netsupport Manager wird als DWM.exe ausgeführt

Nach einiger Zeit wird die NetSupport Manager-RAT verwendet, um den Computer des Opfers durch die Installation anderer Tools und Skripte weiter zu gefährden.

„Die in dieser Kampagne verwendete NetSupport-RAT löscht mehrere Komponenten, darunter mehrere DLL-, INI- und andere EXE-Dateien, ein VBScript- und ein verschleiertes PowerSploit-basiertes PowerShell-Skript. Sie stellt eine Verbindung zu einem C2-Server her und ermöglicht Angreifern das Senden weitere Befehle „, erklärte Microsoft.

Jeder, der von dieser Phishing-Kampagne betroffen war, sollte davon ausgehen, dass seine Daten kompromittiert wurden und der Angreifer versucht hat, seine Passwörter zu stehlen.

Es ist auch möglich, dass die Angreifer den infizierten Computer verwendet haben, um sich weiter im Netzwerk auszubreiten (lateral movement).

Nach dem Reinigen des infizierten Geräts sollten die Kennwörter geändert und der Rest der Computer und Server im Netzwerk auf Infektionen untersucht werden.

Quellen: